Hiện nay, các phương thức xác thực như OAuth, SSO và đặc biệt là JWT (JSON Web Token) đã trở thành công cụ phổ biến để đảm bảo an toàn và hiệu quả trong việc truyền tải thông tin giữa các hệ thống. Ở bài viết này, LPTech sẽ giúp bạn tìm hiểu chi tiết hơn về khái niệm JWT là gì và những thông tin quan trọng về phương thức này để có cách ứng dụng đúng đắn nhé!

JWT là gì?

JWT (JSON Web Token) là một tiêu chuẩn mở (RFC 7519) định nghĩa một cách thức nhỏ gọn và an toàn để xác thực truyền tải thông tin giữa các bên dưới dạng đối tượng JSON. JWT thường được sử dụng trong các ứng dụng web và dịch vụ API để xác thực người dùng và bảo vệ dữ liệu giao tiếp giữa các hệ thống.

Ví dụ về một JWT: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTYiLCJuYW1lIjoiSm9obiBEb2UiLCJhZG1pbiI6dHJ1ZX0.TJVA95OrM7E2cBab4YuX4hkFJ8MvmzqY6qJD94w

Trong các ứng dụng yêu cầu xác thực bảo mật cao như các app ngân hàng hay các app ví điện tử và hệ thống quản lý tài khoản người dùng, API, hay ứng dụng mobile cần liên kết với server backend thì JWT là một thành phần quan trọng không thể thiếu.

> Tìm hiểu thêm về API tại: API là gì? Tìm hiểu những đặc điểm nổi bật của giao diện lập trình API

Cấu trúc của JWT

Đặc điểm nổi bật của JWT là tính chất không trạng thái (stateless), nghĩa là tất cả thông tin cần thiết cho việc xác thực người dùng đều được lưu trong token thay vì trong cơ sở dữ liệu của server. Điều này giúp giảm tải cho server và nâng cao hiệu suất của hệ thống, đồng thời bảo mật thông tin người dùng.

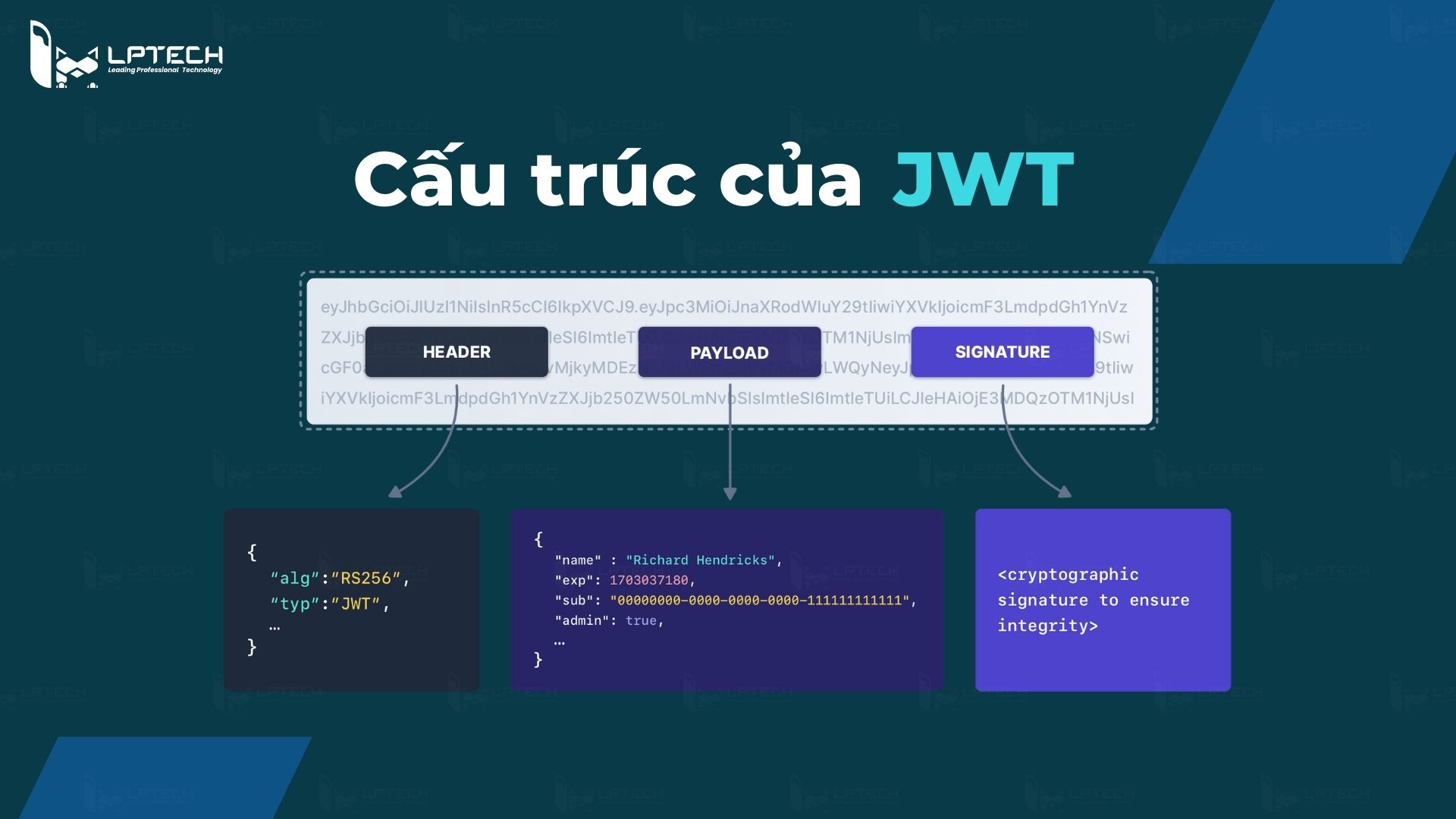

JWT được cấu thành từ ba phần chính: Header, Payload và Signature được phân cách bởi dấu chấm (.), và mỗi phần được mã hóa bằng Base64 URL. Mỗi phần này có một chức năng riêng biệt trong việc đảm bảo tính toàn vẹn và bảo mật cho token.

Header

Phần Header chứa thông tin về cách mã hóa và thuật toán được sử dụng để tạo ra chữ ký của JWT. Thông thường, Header có hai trường quan trọng là:

- Typ (Type): Định nghĩa loại token, thường là “JWT”.

- Alg (Algorithm): Chỉ định thuật toán mã hóa được sử dụng, phổ biến nhất là HMAC SHA256 hoặc RSA.

Ví dụ một Header trong JWT có thể trông như sau:

{

"typ": "JWT",

"alg": "HS256"

}

Payload

Payload chứa thông tin (claim) mà bạn muốn gửi đi trong token. Các claim có thể là:

- Registered claims: Những thông tin chuẩn như iss (issuer), sub (subject), exp (expiration time).

- Public claims: Các claim tùy chỉnh có thể được sử dụng bởi bất kỳ ai.

- Private claims: Các claim được sử dụng giữa các bên và không có định nghĩa chính thức trong JWT.

Ví dụ về Payload:

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

Signature

Signature là phần quan trọng giúp bảo vệ token khỏi việc bị sửa đổi. Để tạo chữ ký, bạn sẽ mã hóa phần Header và Payload bằng thuật toán đã chỉ định trong Header, sau đó ký chúng bằng một khóa bí mật (secret key). Ví dụ với thuật toán HMAC SHA256, quá trình tạo chữ ký có thể được mô tả như sau:

HMACSHA256(

base64UrlEncode(header) + "." + base64UrlEncode(payload),

secret)

Kết quả cuối cùng sẽ là một chuỗi ký tự đại diện cho JWT. Ví dụ, một JWT đầy đủ có thể trông như sau:

xxxxx.yyyyy.zzzzz

Nên sử dụng JWT khi nào?

JWT thích hợp dùng trong các server hosting, đặc biệt là trong các tình huống xác thực người dùng và trao đổi thông tin bảo mật giữa client và server. Dưới đây là một số trường hợp phổ biến khi bạn nên sử dụng JWT:

Xác thực người dùng (Authentication)

JWT là một công cụ lý tưởng để xác thực người dùng trong các hệ thống web hiện đại. Khi người dùng đăng nhập, server sẽ tạo ra một JWT chứa thông tin xác thực và gửi nó đến client. Client sẽ lưu token này và gửi lại trong các yêu cầu sau để chứng thực mình là người dùng hợp lệ mà không cần phải nhập lại mật khẩu mỗi lần.

> Tìm hiểu các phương pháp xác thực khác tại: Authentication là gì? 7 phương pháp Authentication phổ biến

Trao đổi thông tin

JWT giúp các dịch vụ xác thực và phân quyền mà không cần phải gọi lại hệ thống xác thực chính. Token sẽ được trao đổi giữa các dịch vụ một cách nhanh chóng và hiệu quả. JWT cũng được sử dụng phổ biến trong các ứng dụng di động để xác thực người dùng và trao đổi dữ liệu với server, do đặc tính nhẹ và dễ sử dụng của token.

Ngoài ra, JWT còn được sử dụng để ủyquyền và trong các ứng dụng stateless nơi server không cần phải lưu trữ trạng thái phiên làm việc của người dùng.

Ưu, khuyết điểm của JWT

JWT mang lại nhiều lợi ích trong quá trình phát triển phần mềm và quản lý bảo mật, đặc biệt là về tính gọn nhẹ, bảo mật và phổ thông. Vì tất cả thông tin xác thực được mã hóa vào trong token, không cần phải lưu trữ trạng thái trên server. Điều này giúp giảm tải cho server và tối ưu hiệu suất. Bên cạnh đó, JWT sử dụng các thuật toán mã hóa mạnh mẽ, giúp đảm bảo tính toàn vẹn và bảo mật cho thông tin người dùng.

Mặc dù có nhiều ưu điểm, JWT cũng tồn tại một số hạn chế cần lưu ý về kích thước và rủi ro về bảo mật. Khi payload chứa quá nhiều dữ liệu, kích thước của JWT có thể trở nên lớn, gây ảnh hưởng đến hiệu suất mạng. Ngoài ra, việc quản lý và bảo mật khóa bí mật là rất quan trọng, nếu khóa bị lộ, kẻ tấn công có thể tạo ra JWT giả mạo.

JWT và REST API có mối liên hệ gì?

Mối liên hệ giữa JWT (JSON Web Token) và REST API chủ yếu nằm ở việc xác thực và ủy quyền người dùng. Chúng là hai công nghệ thường được kết hợp để xây dựng các ứng dụng web hiện đại, đặc biệt là các ứng dụng đơn trang (SPA) và các dịch vụ microservices.

Nên nhớ rằng REST API là một kiến trúc chung cho việc thiết kế các giao diện lập trình ứng dụng (API). Trong khi JWT chỉ là một công cụ được sử dụng để bảo mật các tương tác này. JWT đóng vai trò như một phần trong giải pháp bảo mật của một REST API, chứ không phải là toàn bộ giải pháp. Nó cùng với các cơ chế khác như OAuth, OpenID Connect tạo nên một hệ thống xác thực và ủy quyền hoàn chỉnh.

> Tìm hiểu thêm về REST API tại: REST API là gì? Nguyên tắc thiết kế REST API hiệu quả

Quy trình làm việc điển hình

JWT và REST API là một cặp đôi hoàn hảo để xây dựng các ứng dụng web hiện đại, bảo mật và hiệu quả.

- Đăng nhập: Người dùng cung cấp thông tin đăng nhập (tên đăng nhập, mật khẩu).

- Xác thực: Server xác thực thông tin và nếu đúng, sẽ tạo một JWT.

- Trả về JWT: Server gửi JWT cho client, thường là thông qua một cookie HTTP hoặc trong body của response.

- Các yêu cầu tiếp theo: Client gửi JWT trong header của các yêu cầu tiếp theo đến server.

- Xác thực JWT: Server xác thực JWT và trích xuất thông tin người dùng.

- Ủy quyền: Dựa trên thông tin trong JWT, server quyết định xem người dùng có quyền truy cập vào tài nguyên được yêu cầu hay không.

Có thể thấy, JWT là một công cụ mạnh mẽ và hiệu quả trong việc bảo mật và xác thực người dùng trong các ứng dụng web và dịch vụ API. Việc hiểu rõ về khái niệm JWT là gì, cấu trúc, ưu nhược điểm và ứng dụng của JWT sẽ giúp bạn sử dụng nó một cách tối ưu trong các dự án phát triển phần mềm. Hy vọng rằng bài viết này của LPTech đã giúp bạn có cái nhìn rõ ràng về JWT và những lợi ích mà nó mang lại nhé!

Thông tin liên hệ

Nếu bạn có thắc mắc gì, có thể gửi yêu cầu cho chúng tôi, và chúng tôi sẽ liên lạc lại với bạn sớm nhất có thể .

Công ty TNHH TMĐT Công nghệ LP

Giấy phép kinh doanh số 0315561312/GP bởi Sở Kế Hoạch và Đầu Tư TP. Hồ Chí Minh.

Văn phòng: Lầu 4, Toà nhà Lê Trí, 164 Phan Văn Trị, phường Bình Thạnh, TP. HCM.

Hotline: 0338 586 864

Mail: sales@lptech.asia

Zalo OA:LP Tech Zalo Official

Zalo Sales:033 85 86 86 64 (Sales)