Hacker là gì? Đối với nhiều người, hacker ám chỉ nhóm người thực hiện hành vi xâm nhập trái phép, nhằm đánh cắp dữ liệu máy tính của cá nhân hoặc tổ chức. Nhận định này vô tình tạo ra những khái niệm tiêu cực liên quan đến chức năng và vai trò của hacker. Hiểu được điều đó, bài viết dưới đây sẽ khái quát toàn bộ thông tin về hacker, cũng như đánh giá liệu rằng hacker là tốt hay xấu.

Hacker là gì?

Hacker thường được gọi là tin tặc, có khả năng lợi dụng các lỗ hổng bảo mật để xâm nhập trái phép vào hệ thống máy chủ (hoặc mạng máy tính). Hầu hết, đối tượng này đều am hiểu rõ về kỹ thuật mạng, và một số thủ thuật gọi là “bẻ khóa” miền bảo mật dữ liệu. Nhờ vậy, hacker có thể dễ dàng truy cập và lấy đi dữ liệu một cách dễ dàng.

Hacker có thể thay đổi và phát tán thông tin đã đánh cắp một cách sai sự thật, gây ảnh hưởng tiêu cực đến cộng đồng. Tuy nhiên, một số khác lại sử dụng dữ liệu này để mang lại các giá trị tích cực cho người dùng, bao gồm cả nâng cấp và xử lý hệ thống bảo mật.

=> Xem thêm: Gemini AI là gì? So sánh Gemini AI và Chat GPT có gì khác nhau

Hacker có mấy loại?

Hacker có thể được chia thành nhiều nhóm khác nhau, dựa trên sự khác biệt về tiêu chí đánh giá. Dưới đây là 2 cách phân loại hacker phổ biến nhất, gồm:

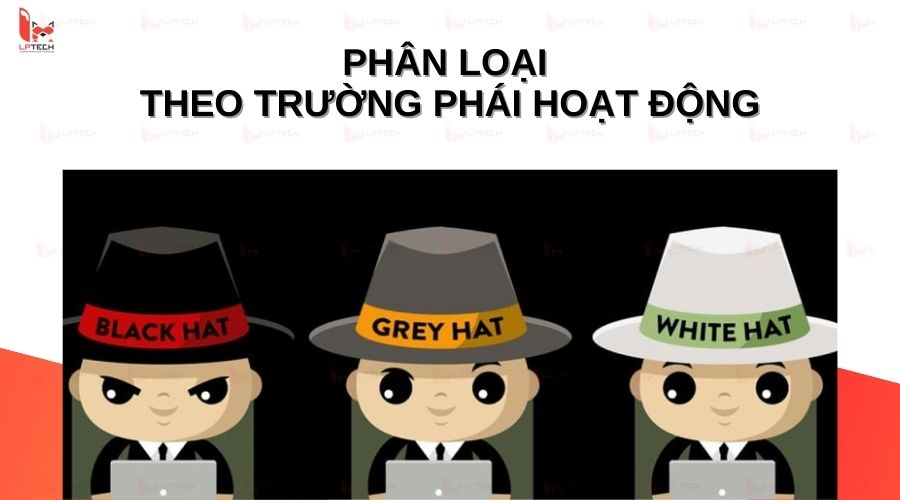

Phân loại hacker theo trường phái hoạt động

Khi sắp xếp theo trường phái hoạt động, hacker được chia thành 6 nhóm cơ bản sau:

Hacker mũ đen: Nhóm tin tặc thực hiện nhiều hành vi phá hoại, đánh cắp thông tin từ hệ thống an ninh mạng. Đây là nhóm đối tượng nguy hiểm, có khả năng gây ra hàng loạt vụ tấn công mạng có tính chất vô cùng nghiêm trọng.

Hacker mũ xám: Là nhóm hacker trải nghiệm “hành vi tấn công” vào hệ thống dữ liệu bất hợp pháp, nhưng không có mục đích tiêu cực hay phá hoại đến tài sản cộng đồng.

Hacker mũ trắng: Là nhóm tin tặc “có đạo đức”, thực hiện hành vi xâm nhập nhằm đánh giá và phát hiện kịp thời các lỗ hổng về bảo mật. Từ đó, đề xuất và triển khai phương án loại bỏ phù hợp.

Hacker mũ xanh: Là nhóm hacker tương tự “mũ đen”, tuy nhiên chỉ mới vào nghề. Do đó, mức độ và hậu quả mà hacker mũ xanh gây ra không lớn lắm.

Hacker mũ đỏ: Là nhóm tin tặc “chống lại” hacker mũ đen bằng cách cài đặt virus, hoặc triển khai các đợt tấn công DDoS trực tiếp vào đội ngũ “mũ đen”. Mỗi khi hacker mũ đen hành động, hacker mũ đỏ sẽ luôn tìm cách ngăn chặn mạng lưới hoạt động của “mũ đen” một cách triệt để.

Script Kiddie: Là nhóm hacker “thiếu chuyên nghiệp” và chưa có đủ năng lực và như tính phá hoại đáng lo ngại như hacker mũ đen.

Phân loại hacker theo lĩnh vực hoạt động

Căn cứ vào lĩnh vực hoạt động, hacker được chia thành 4 nhóm là chuyên gia reserse engineering, lập trình viên giỏi, hacker chuyên đánh vào phần cứng và nhà mạng. Với từng nhóm, người dùng sẽ có thể phân biệt dựa trên một số đặc điểm sau:

Nhóm chuyên gia reverse engineering: Là những cá nhân có khả năng và kiến thức vô cùng rộng về “công nghệ đảo ngược”. Cho nên, họ dễ dàng tìm ra được các lỗ hổng trong phần mềm, và bẻ khóa chúng.

Nhóm lập trình viên giỏi: Là người lập trình có khả năng am hiểu về kỹ thuật máy, hỗ trợ quá trình thiết lập và nâng cấp bảo mật phần mềm. Trong một số trường hợp, họ có thể xâm nhập vào hệ thống dữ liệu để đánh cắp thông tin.

Nhóm chuyên đánh vào phần cứng: Là những đối tượng có thể chỉnh sửa dữ liệu trên phần cứng của máy tính, nhằm mang đến hệ thống đa chức năng, với quy mô rộng hơn.

Nhóm chuyên đánh vào hệ thống nhà mạng: Là cá nhân có kiến thức tốt về hệ thống máy chủ, và mạng Internet, bao gồm cả địa chỉ IP, cơ chế và giao thức hoạt động.

Dù hacker được phân chia dựa trên yếu tố nào, thì kiến thức về công nghệ thông tin và máy tính là vô cùng quan trọng. Đó là lý do tại sao hầu hết các hacker đều là những cá nhân vô cùng xuất sắc về an ninh mạng.

Có phải mọi hacker đều xấu?

Từ các nhóm hacker được phân loại, người dùng có thể hiểu được hack là gì, và mục đích “hacking” của từng hacker sẽ không giống nhau. Vì vậy, không phải bất kỳ hacker nào cũng xấu, chẳng hạn như hacker mũ trắng. Với khả năng am hiểu tốt về mạng máy tính, họ hỗ trợ tối đa cho các cá nhân và doanh nghiệp tìm ra lỗ hổng bảo mật phần mềm. Từ đó, đưa ra giải pháp để kịp thời xử lý rủi ro và nâng cấp mã khóa bảo vệ cho toàn bộ dữ liệu.

Có thể nói, trở thành một hacker tốt hay xấu là phụ thuộc vào tính chất, mục đích và ý chí của mỗi người. Vì vậy, nếu thật sự muốn cống hiến tư duy và năng lực của bản thân để xây dựng một cộng đồng mạng lành mạnh, hãy trở thành một “hacker mũ trắng” nhé!

Công việc của một hacker là gì?

Mỗi nhóm hacker sẽ thực hiện những công việc không giống nhau. Tuy nhiên, nhiệm vụ chính vẫn là xử lý các tác vụ liên quan đến lập trình dữ liệu và quản trị bảo mật hệ thống. Một số ví dụ có thể kể đến như là:

Tấn công hệ thống mạng: Sử dụng thủ thuật để bẻ khóa, và xâm nhập vào nguồn dữ liệu trái phép nhằm mục đích trục lợi hoặc tống tiền các cá nhân, tổ chức.

Phân tích mã độc: Tiến hành phân tích và xử lý một số mã độc như trojan, hay virus để phát triển giải pháp ngăn chặn.

Giám sát điện tử: Lấy cắp thông tin và thực hiện hoạt động tình báo cho một hoặc một số nhóm đối tượng khác.

Kiểm thử xâm nhập: Chạy thử nghiệm một số phần mềm đã thiết lập, nhằm tìm ra lỗ hổng bảo mật, và hỗ trợ khắc phục một cách hiệu quả.

Các biện pháp chống lại sự xâm nhập của hacker

Khi đã hiểu được dữ liệu bị hack là gì, và các hành vi mà hacker sử dụng để tấn công hệ thống, người dùng nên áp dụng một số cách sau để ngăn chặn sự xâm nhập này. Gồm:

Cập nhật phần mềm

Khi cài đặt bất kỳ ứng dụng, hay phần mềm, người dùng nên thường xuyên cập nhật để loại bỏ một số rủi ro bảo mật từ version cũ. Điều này sẽ khiến cho các hacker tốn khá nhiều thời gian để tìm ra được lỗ hổng của một cấu trúc dữ liệu mới, từ đó bảo vệ thông tin tốt hơn.

Tránh truy cập URLs hoặc file lạ

Một số file bị đánh bản quyền, hoặc URLs chưa được xác minh thường là mối nguy hại tiềm ẩn đối với máy tính của người dùng. Khi truy cập vào đối tượng này, dữ liệu có thể bị virus, trojan hay keylog xâm nhập, và từ đó đánh cắp các nội dung quan trọng.

Hiện nay, các hacker thường gửi kèm các file hoặc URLs không rõ nguồn gốc qua email, hoặc tài khoản mạng xã hội. Chỉ cần người dùng click vào, toàn bộ mã độc được cài sẵn sẽ đồng bộ vào dữ liệu trên máy.

Cài bảo mật phần mềm

Người dùng nên sử dụng các phần mềm bảo mật để tăng cường độ an toàn toàn bộ dữ liệu được lưu trữ trên máy. Một trong những ứng dụng phổ biến có thể kể đến như là firewall (tường lửa). Nó đóng vai trò như là một giám sát trung gian, có khả năng kiểm soát và loại trừ một số luồng nội dung độc hại cho máy chủ. Từ đó đưa ra phản hồi và loại bỏ sự xâm nhập ngay lập tức.

Không đăng nhập thông tin cá nhân tùy tiện

Các website trên Google hoặc một số công cụ tìm kiếm khác chưa được xác minh về độ an toàn là một trong những rủi ro lớn nhất khi sử dụng dữ liệu mạng. Để nhận biết chúng, người dùng có thể căn cứ vào chứng chỉ SSL và mã code “HTTP” không có ký tự “s” ở phía sau. Một khi đăng nhập thông tin cá nhân như tài khoản Facebook, số điện thoại hay Gmail, dữ liệu người dùng có thể bị đe dọa.

Quá trình trở thành một hacker chuyên nghiệp

Khi đã nắm rõ các công việc chính của hacker là gì, người dùng có thể bắt đầu quá trình trở thành một hacker chuyên nghiệp dễ dàng hơn, với 6 bước cơ bản dưới đây. Cụ thể là:

Bước 1: Học ngôn ngữ lập trình

Nếu không thể hiểu và thành thạo ngôn ngữ lập trình, học viên sẽ không thể hiện thực hóa ước muốn “trở thành một hacker” của bản thân. Tính đến nay, C vẫn là loại ngôn ngữ được ưa chuộng hàng đầu, với cú pháp khá dễ nhớ và dễ áp dụng. Người dùng hoàn toàn có thể chia nhỏ các tác vụ để hoàn thiện từng phần, và sau đó tổng hợp thành một đoạn mã lớn.

Học viên đừng quên học cách sử dụng con trỏ trong C để tối ưu thời gian lập trình. Nếu có gặp bất kỳ khó khăn nào trong giai đoạn này, hãy đăng ký một khóa học online hoặc tìm hiểu thêm thông tin trên các website chính thống. Chúng thật sự sẽ vô cùng hữu ích cho người dùng!

Bước 2: Nghiên cứu hệ điều hành Unix

Unix là hệ điều hành khá phù hợp cho người dùng để học và thực hiện một số nhiệm vụ cơ bản liên quan lập trình và giải mã bảo mật phần mềm. Tính đến này, Unix sở hữu một lượng lớn người dùng, bao gồm cả khách hàng cá nhân và doanh nghiệp. Nếu mới bắt đầu học, mọi người có thể làm quen với một số thao tác cơ bản, và tiến hành nghiên cứu sâu hơn ở các giai đoạn sau.

Bước 3: Khai thác tính hữu ích của các hệ điều hành khác

Bên cạnh Unix, học viên hoàn toàn có thể trải nghiệm khóa học lập trình trên Windows. Đây là hệ điều hành phổ biến nhất, với tính thân thiện với người dùng cao. Tuy nhiên, chính sách bảo mật của Windows vẫn còn một vài bất cập. Đó có thể là cơ hội và thách thức trên chặng đường trở thành một hacker chuyên nghiệp.

Bước 4: Nghiên cứu mạng máy tính

Người dùng muốn áp dụng tốt các quy tắt “bẻ khóa”, đừng quên nghiên cứu cách thức vận hành cũng như các yếu tố cấu thành của mạng máy tính. Chúng có thể bao gồm mô hình TCP/IP hoặc OSI, và các giao thức cơ bản như là HTTP, TCP và Telnet.

Sau khi hiểu rõ mạng máy tính là gì, học viên bắt đầu tìm hiểu về các công cụ giám sát mạng, và dự đoán xem liệu đâu là website đang được bảo vệ bởi yếu tố này. Điều này sẽ tránh được một số rủi ro liên quan đến pháp luật.

Bước 5: Nghiên cứu mật mã học

Mật mã học là kiến thức cơ sở để trở thành một hacker. Khi hiểu được phương thức mã hóa, và ưu/nhược điểm của từng dạng mật mã, hacker có thể dễ dàng “bẻ khóa” và lấy đi nguồn dữ liệu cần thiết. Liệu rằng là “hacker mũ trắng” hay “hacker mũ đen”, kiến thức về mật mã học là vô cùng quan trọng.

Bước 6: Học tập và rèn luyện

Hành trình trở thành một lập trình viên giỏi, hay một hacker chuyên nghiệp đòi hỏi học viên phải nỗ lực rất nhiều. Không chỉ ghi nhớ lý thuyết môn học, mỗi người cần phải thường xuyên thực hành để mở rộng nguồn kiến thức có liên quan. Tại sao không thử tham gia một vài cuộc thi rà soát lỗ hổng của các “ông lớn” trong ngành công nghệ để trải nghiệm? Điều đó thật sự rất hữu ích!

Bài viết trên đây giới thiệu về hacker là gì, cũng như 6 bước cơ bản để trở thành một hacker chuyên nghiệp. Hi vọng rằng, mỗi học viên đều đang tiếp cận “hacking” theo mục đích tích cực, là mang lại giá trị tốt đẹp cho cộng đồng. Chúc tất cả các bạn thành công!

Thông tin liên hệ

Nếu bạn có thắc mắc gì, có thể gửi yêu cầu cho chúng tôi, và chúng tôi sẽ liên lạc lại với bạn sớm nhất có thể .

Công ty TNHH TMĐT Công nghệ LP

Giấy phép kinh doanh số 0315561312/GP bởi Sở Kế Hoạch và Đầu Tư TP. Hồ Chí Minh.

Văn phòng: Lầu 4, Toà nhà Lê Trí, 164 Phan Văn Trị, phường Bình Thạnh, TP. HCM.

Hotline: 0338 586 864

Mail: sales@lptech.asia

Zalo OA:LP Tech Zalo Official

Zalo Sales:033 85 86 86 64 (Sales)